近年、企業における働き方の多様化に伴い、従業員が自身のスマートフォンやタブレット、PCなどを業務に利用する「BYOD(Bring Your Own Device)」が広がっています。便利な一方で、BYODには情報漏洩リスクが潜んでおり、企業は適切な対策を講じる必要があります。本稿では、BYODにおける情報漏洩の原因とリスク、そして具体的な対策について解説します。

BYODで増える情報漏洩のリスク

BYODを導入することで、従業員はいつでもどこでも業務を行える柔軟性を得られます。しかし、それと同時に以下のようなリスクが増加します。

1. デバイスの紛失・盗難

個人所有の端末は、業務専用の端末に比べて管理が甘くなる傾向があります。外出先での紛失や盗難により、機密情報が第三者に渡る可能性があります。

2. マルウェアやウイルス感染

個人端末は業務専用端末と違い、セキュリティ対策が不十分な場合が多いです。インターネットからのマルウェア感染や、個人利用のアプリを通じて企業情報が流出するリスクがあります。

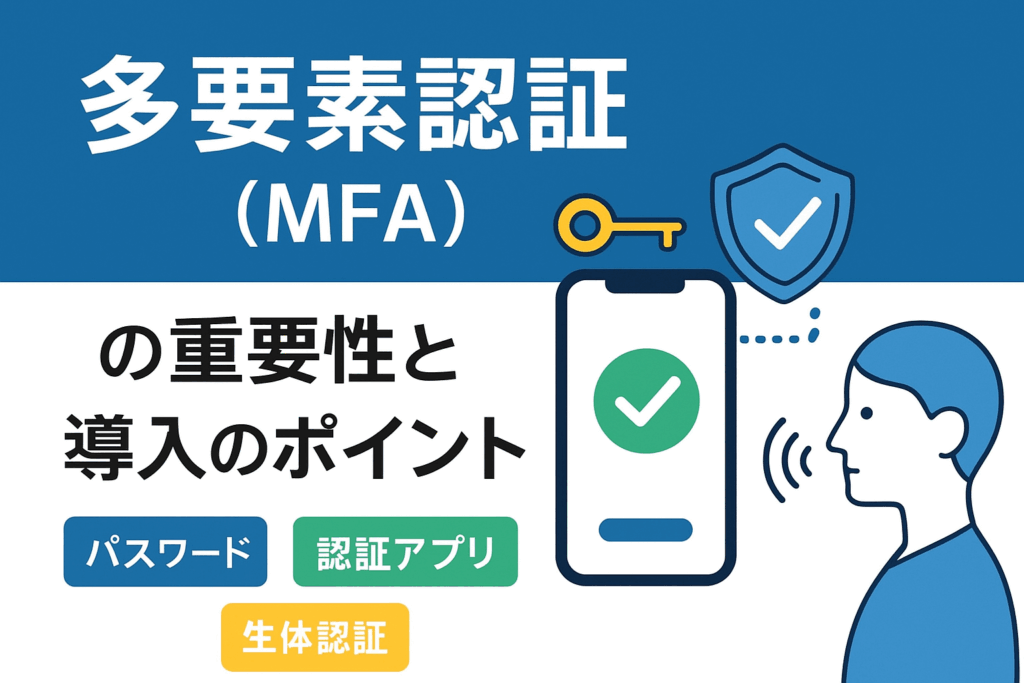

3. 無断アクセスや不正利用

社内ネットワークやクラウドサービスにアクセスする際、パスワードの使い回しや共有、端末の不正設定により、第三者による不正アクセスの危険が生じます。

BYOD導入企業が取るべき基本対策

BYODを安全に運用するためには、企業として明確なルールと技術的対策を講じる必要があります。

1. セキュリティポリシーの策定

従業員が業務用データを個人端末で扱う場合のルールを明確化します。具体的には、業務用アプリの利用範囲、端末のパスワード設定、クラウドサービスの使用制限などが挙げられます。

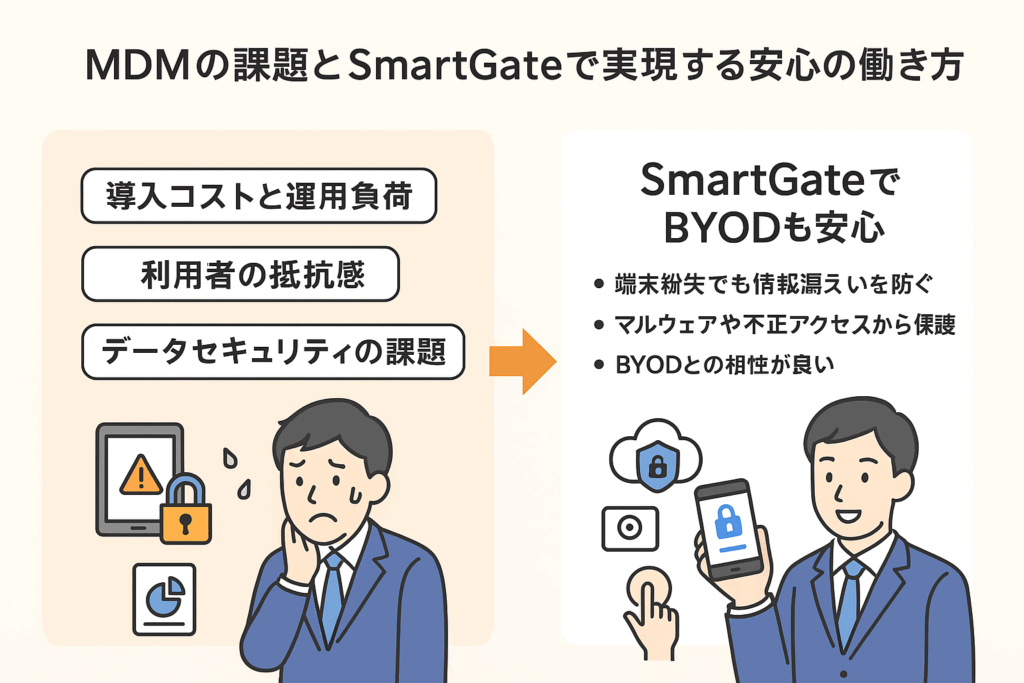

2. デバイス管理(MDM)の導入

MDM(Mobile Device Management)を用いることで、企業は端末の状態を把握し、紛失時のリモートロックやデータ消去を行えます。これにより、端末紛失時の情報漏洩リスクを大幅に軽減できます。

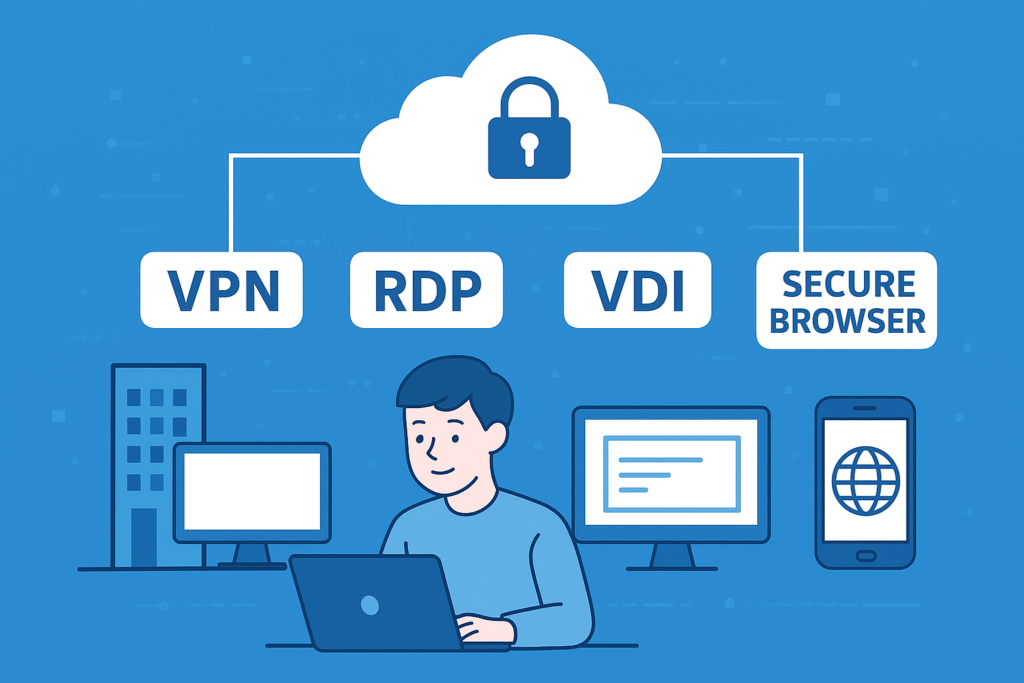

3. アプリや通信のセキュア化

VPNやセキュアブラウザを利用することで、公共Wi-Fiや社外環境での通信も暗号化され、安全性が向上します。また、業務用アプリを限定して配布することも重要です。

SmartGateによるBYOD運用の安全性向上

最近注目されているのが、企業向けセキュアブラウザ「SmartGate」です。SmartGateは、個人端末から社内情報やクラウドサービスにアクセスする際の安全な通信環境を提供します。端末側にデータを残さず、ブラウザ上で業務を完結できるため、端末紛失時の情報漏洩リスクを大幅に減らせます。

さらに、アクセス権限の制御やログ管理機能も備えており、誰がどの情報にアクセスしたかを把握できるため、内部不正や不注意による情報漏洩にも対応できます。BYOD環境を導入する企業にとって、こうしたセキュアブラウザの活用は重要な対策の一つです。

BYODを安全に活用するためのポイント

BYODの利便性を活かすためには、単にツールを導入するだけでは不十分です。以下の点を意識することが大切です。

- 従業員教育:情報漏洩のリスクやセキュリティルールを定期的に周知する。

- アクセス制御:業務データにアクセスできる端末やユーザーを限定する。

- セキュリティ更新の徹底:OSやアプリの更新を必ず行い、脆弱性を放置しない。

- データ分離:個人データと業務データを明確に分離する。

これらの対策を組み合わせることで、BYODの便利さを損なわずに、情報漏洩リスクを最小限に抑えることが可能です。

まとめ

BYODは、従業員の働き方の柔軟性を高める一方で、情報漏洩リスクを伴います。企業としては、セキュリティポリシーの策定、MDMやVPN、セキュアブラウザの活用、従業員教育といった多層的な対策が不可欠です。特にSmartGateのようなセキュアブラウザを活用すれば、個人端末の利便性を保ちながら情報漏洩リスクを大幅に低減できます。BYODを導入する企業は、便利さと安全性の両立を意識した運用が求められます。