AIがあらゆる業務に浸透した今、サイバー攻撃の形も劇的に変化している。

従来は限られたスキルを持つ攻撃者だけが実行できた手口が、生成AIの普及によって**誰でも高度な攻撃を“作れる時代”**に入った。これに伴い、個人情報はかつてないほど価値が高まり、攻撃の主対象となっている。企業にとって個人情報の保護はもはや“法令遵守”ではなく“経営リスク管理”であり、ブランドの信用を守る生命線だ。本稿では、AI時代における最新の脅威構造と、企業が今取るべき対策を包括的に解説する。

■ AIが攻撃者に与えた「質的変化」

2024〜2025年にかけての最大の変化は、攻撃の高度化がコストゼロで行えるようになったことだ。

● ① AIフィッシングメールの精密化

攻撃者はSNS・企業HP・ニュース記事から人物情報を集め、生成AIで「相手に合った文体」に最適化されたフィッシングメールを作成する。以前のような不自然な日本語ではなく、内部メールと見分けがつかないほど自然な文面が量産されるため、従来の“目視チェック”は限界に来ている。

● ② 自動化されたパスワード推測

漏えいデータやOSINT情報を基に、AIが「その人が使いそうなパスワード」を候補生成し、総当たり攻撃を高速化する。特に“パスワード再利用”はAI攻撃との相性が最悪で、一度漏れると複数のサービスが即時突破される危険性がある。

● ③ ソーシャルエンジニアリングの半自動化

攻撃者は生成AIに「この会社の営業担当が返信しそうな文章」を作らせたり、「顧客と誤認させる会話シナリオ」を作らせることができる。つまり“人の心理”を狙った侵入が、プログラミングではなく会話生成AIで行われるようになっている。

こうした変化により、攻撃の敷居は下がり、攻撃精度は上がるという最悪の状況が生まれている。

■ ゼロトラストは「2.0時代」へ

多くの企業が2020〜2023年にゼロトラストを導入したが、近年は“ゼロトラスト1.0の壁”が顕在化している。

● ゼロトラスト1.0の限界

- 認証は強化できるが、情報の流れまでは追えない

- クラウド・SaaSが増えると設定運用が複雑化

- ログ量が膨大で監査が追いつかない

AI時代の攻撃は“認証突破後の内部挙動”に重点があるため、外側の防御だけでは不十分だ。

● ゼロトラスト2.0のポイント

ゼロトラスト2.0は「データ中心の継続監視」を軸とする新しい考え方であり、以下が要点となる。

- ユーザー行動を常時モニタリング

- データアクセスのリスクスコア化

- 異常挙動を自動遮断(Behavior-based Defense)

- SASE・SSEによるクラウド境界での制御

つまり、“信用しない”だけでなく“常に評価し続ける”という動的モデルに変わっている。

■ 個人情報保護の最新トレンド4選

AI攻撃を前提にすると、従来の「ウイルス対策+ファイアウォール」では明らかに不足する。ここでは、2025年時点で企業が必ず押さえておくべき最新トレンドを整理する。

【1】Behavior-based Defense(振る舞いベース防御)

AIを活用し、ユーザーやデバイスの“普段の行動パターン”を学習し、逸脱があれば即座に遮断する仕組み。

例:

- 深夜帯に顧客データに大量アクセス

- VPN未認証の端末でファイルを大量ダウンロード

- 普段触らない部署のフォルダに突然アクセス

これらは「ID・パスワードが合っていても不正」と判定し、自動対応される。

個人情報保護の実務において、振る舞い検知は最も効果が高い。

【2】SASE / SSEによる“データ流通の統合管理”

クラウド利用が前提の現代では、データはオフィスではなくインターネット上を流れる。

その流れを見張るのが SASE / SSE である。

- クラウドアプリ間のデータ移動を可視化

- 個人情報の持ち出しを自動制御

- SaaSへの不正ログインを遮断

- ダウンロードを読み取り専用に強制化

「誰が、どこで、どのデータを扱っているか」が可視化されるため、企業は“データの交通整理”ができるようになる。

【3】SBOM(Software Bill of Materials)

ソフトウェアの“部品表”を管理し、どのライブラリに脆弱性があるかを瞬時に特定する仕組み。

攻撃の多くは脆弱なOSSライブラリを突くため、SBOMは個人情報保護においても極めて重要である。

特に2024年以降、サプライチェーン攻撃が急増し、

「自社は安全でも、依存サービスが攻撃される」ケースが問題視されている。

SBOMはこの“盲点”を早期検知する鍵になる。

【4】動的暗号化(Adaptive Encryption)

従来の暗号化は保存時のみだったが、今は状況に応じてリアルタイムで暗号化レベルを変える。

- 社外アクセス → ファイルは常に暗号化状態

- USB接続 → 自動的に編集禁止モード

- 異常挙動 → ダウンロード全停止

漏えいしたとしても“解読できない状態”を維持できるため、被害は劇的に減る。

■ 個人情報が漏えいすると、企業は何を失うのか

個人情報漏えいは、単なるミスや事故ではない。

現代では以下のように“複合的な損害”が発生する。

- SNSによる炎上 → ブランドイメージ毀損

- 顧客離れ → 売上の長期低下

- 謝罪・補償費用 → 数千万〜数億円規模

- 行政処分 → 事業停止のリスク

- パートナー企業との信頼低下

特に近年は、「サイバー事故対応そのものが企業価値に影響する」という傾向が強く、

セキュリティを軽視する企業は競争から脱落する可能性が高い。

■ 結論:AI攻撃の時代、“守り方”もAI化しなければ勝てない

個人情報を守るためには、

「漏えいをゼロにする」ではなく「漏えい前後の全プロセスを継続監視し、被害を最小化する」

という発想が重要だ。

そのための武器は以下の通りだ。

- 行動ベースの自動検知

- ゼロトラスト2.0の継続的評価

- SASE/SSEによるクラウド境界管理

- SBOMによるサプライチェーン可視化

- 動的暗号化による最終防衛

攻撃者がAIで武装する時代、

企業の個人情報保護も“AIを前提にした戦い方”へ進化させなければならない。

個人情報は、企業の信頼そのもの。

守ることは、企業の未来を守ることに直結している。

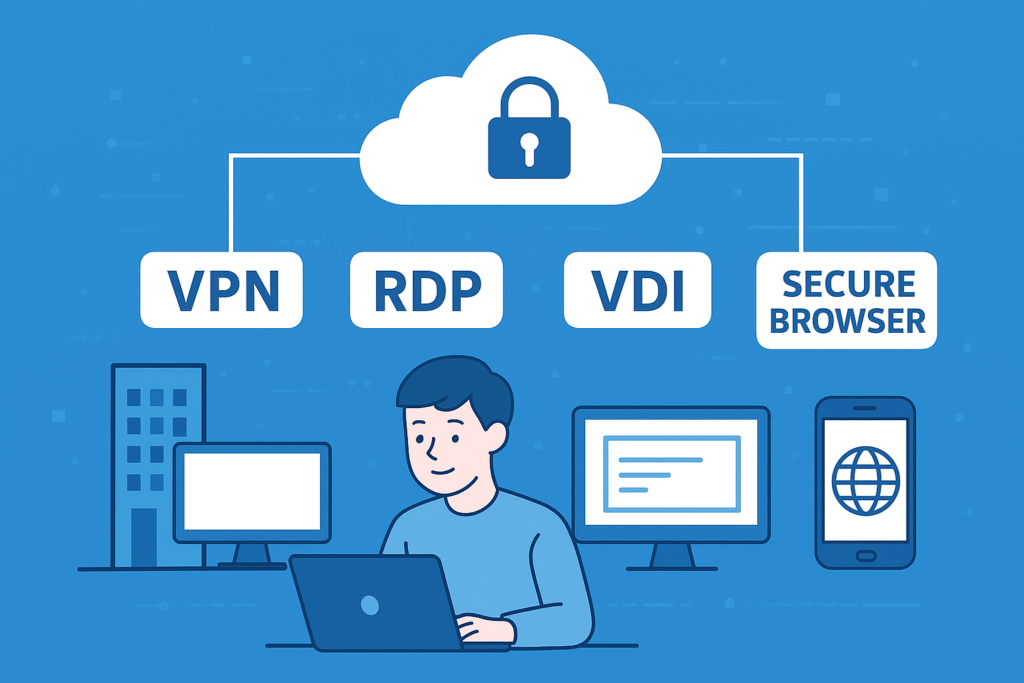

近年、サイバー攻撃の高度化により「個人が気を付ける」だけでは防ぎきれない局面が増えています。特にクラウドサービスの利用拡大やテレワークの一般化は、企業側に“境界防御に依存しない新しい対策”を求めています。

そこで重要になるのが 「どこからアクセスしても安全に業務ができる環境を用意する」という視点 です。

ゼロトラスト、SASE、セキュアアクセス、さまざまな言葉がありますが、本質は「ユーザー・端末・通信を常に検証し、必要最小限だけ許可する」仕組みづくりにあります。

この実装を最小の負担で実現する選択肢として、

セキュアブラウザというアプローチ が再評価されています。

端末にデータを残さず、コピー禁止やスクリーンショット制御、外部保存のブロックなどを統合的に行えるため、

個人情報・顧客データ・社内資料が“端末”から漏れるリスクそのものを劇的に減らせる からです。

特に SmartGate は、

・ゼロトラスト設計

・デバイス依存しないアクセス制御

・クラウドサービスとの高い親和性

など、最新のセキュリティ思想を“現場が使いやすい形”で提供しており、

「まずは情報漏えいリスクを可視化し、安全にクラウド運用したい」という企業に非常に相性が良い です。

もし「社員の端末管理がきびしい」「どこからでも安全に業務させたい」

そんな課題を抱えているのであれば、SmartGate を選択肢に加えてみる価値は十分にあります。