はじめに

サイバー攻撃や情報漏洩のニュースは、もはや大企業だけの話ではありません。ランサムウェアや不正アクセス、内部不正などの被害は年々増加しており、実際には被害企業の多くが中小企業であることも指摘されています。

それにもかかわらず、中小企業では情報漏洩対策やセキュリティ施策の優先度が、どうしても後回しになりがちです。本コラムでは、その背景にある現状と原因を整理しつつ、中小企業でも無理なく取り組める現実的な対策の方向性について考察します。

中小企業におけるセキュリティ対策の現状

多くの中小企業では、以下のような状態が見られます。

- ウイルス対策ソフトは入れているが、それ以上は手付かず

- 社内ルールはあるが、実態は個人任せ

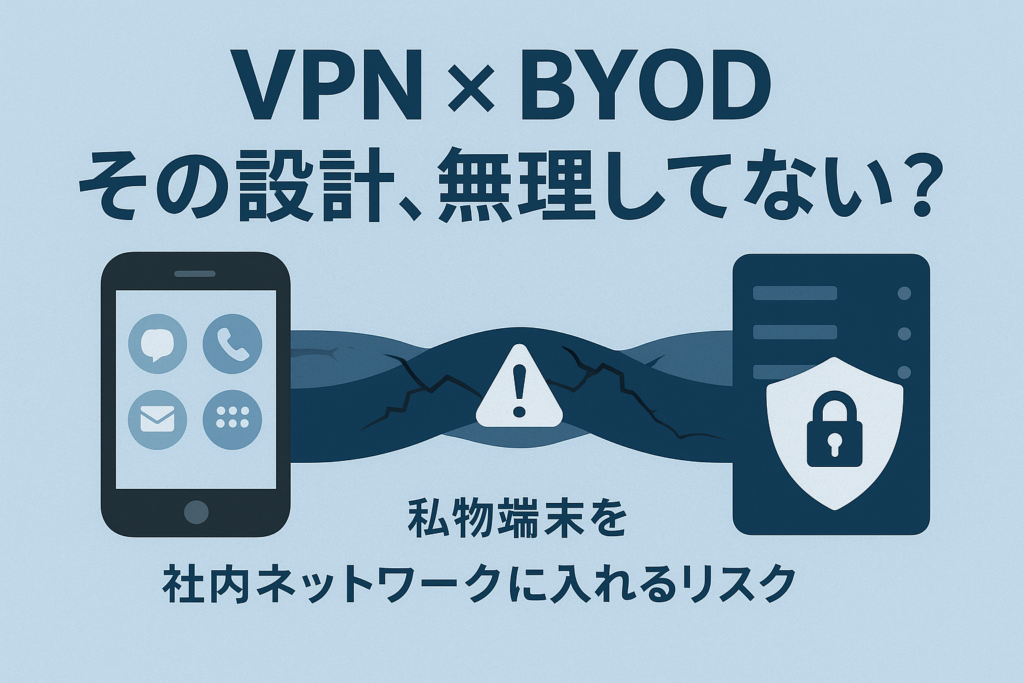

- 私物PCやスマートフォンで業務を行っている

- VPNやクラウドサービスは使っているが、設計は最低限

- セキュリティについて「聞かれたら答える」レベルに留まっている

決して「何もしていない」わけではないものの、体系立ったセキュリティ施策にはなっていないというケースがほとんどです。

なぜ中小企業では優先度が下がるのか

1. 事業成長・売上が最優先になりやすい

中小企業にとって、日々の最大の関心事は売上確保や人材確保です。

セキュリティ対策は「直接売上を生まないコスト」と認識されやすく、どうしても後回しにされがちです。

2. 専任の情報システム担当者がいない

多くの中小企業では、

- 総務

- 管理部

- 代表者自身

がセキュリティを兼務しています。

その結果、専門的な判断ができず、「何から手を付ければいいか分からない」状態に陥ります。

3. 被害が自分事として想像しにくい

「うちは小さい会社だから狙われない」

「大企業や金融機関の話でしょ」

こうした認識は根強く残っています。しかし実際には、対策が弱い企業ほど攻撃対象になりやすいというのが現実です。

4. ISMSなどの認証が“重すぎる”

ISMS(ISO27001)などの認証制度は、セキュリティ体制を示す有効な手段ですが、

- 文書作成

- 運用負荷

- 監査対応

などのハードルが高く、中小企業にとっては導入・維持が難しいケースも少なくありません。

それでもセキュリティ対策が必要な理由

セキュリティ事故が起きた場合の影響は、中小企業ほど深刻です。

- 取引停止・契約解除

- 社会的信用の失墜

- 損害賠償・復旧コスト

- 事業継続そのものへの影響

特にBtoBビジネスでは、

**「セキュリティ体制を説明できるかどうか」**が、取引継続や新規受注に直結する場面も増えています。

中小企業にとって現実的な対策の考え方

1. 完璧を目指さない

重要なのは、

**「全部やる」ではなく「リスクの高い部分から抑える」**ことです。

- どこから情報が漏れやすいのか

- 外部・私物端末の利用はあるか

- クラウドサービス中心の業務か

まずは自社の業務実態を整理することが第一歩です。

2. 技術で“人のミス”を補う

ルールだけでは限界があります。

中小企業では特に、技術的に制御できる部分を増やすことが重要です。

例:

- 業務システムへのアクセス経路を限定

- 個人端末にデータを残さない

- 契約終了時に即時アクセス遮断

こうした対策は、説明もしやすく、運用負荷も抑えられます。

3. セキュアブラウザなどの「部分導入」を活用する

全社的なMDMやISMSが難しい場合でも、

- 外部委託者

- 派遣社員

- BYOD利用者

など、対象を限定したセキュリティ対策であれば現実的です。

セキュアブラウザは、

- Web業務に限定できる

- データを端末に残さない

- VPNより運用が軽い

といった点で、中小企業との相性が良い対策の一つと言えます。

「対策していること」を説明できる体制へ

最終的に重要なのは、

**「何をしているかを、取引先に説明できるか」**です。

- ISMSを取得していなくても

- 大規模投資ができなくても

「リスクを理解し、対策を講じている」ことが伝われば、

取引先からの評価は大きく変わります。

おわりに:中小企業にとっての「現実解」としてのSmartGate

ここまで見てきたように、中小企業では

- 人も時間も限られている

- ISMSのようなフルセットの仕組みは重い

- それでも取引先からは一定のセキュリティ水準を求められる

という板挟みの状況に置かれがちです。

こうした中で重要なのは、

**「理想論ではなく、説明可能な現実解を持つこと」**です。

SmartGateのようなセキュアブラウザ型のソリューションは、

- 端末を完全に管理しなくても

- BYODや外部人材を前提にしながら

- Web業務における情報持ち出しリスクを抑制できる

という点で、中小企業の実情に合った選択肢の一つと言えます。

特に、

- 外部委託者はセキュアブラウザ経由のみで業務

- クラウドサービスへのアクセス経路を限定

- 契約終了時はアカウント停止で即遮断

といった運用は、技術的な対策でありながら、取引先にも説明しやすいという大きなメリットがあります。

セキュリティ対策は、もはや

「どれだけ高度か」よりも

**「どれだけ現実的に運用でき、第三者に説明できるか」**が問われる時代です。

SmartGateは、ISMS取得が難しい中小企業にとっても、

“セキュリティに向き合っている企業である”ことを示す具体的な材料として、検討に値する選択肢と言えるでしょう。