近年、企業のIT環境では BYOD(Bring Your Own Device) の導入が進んでいます。従業員が個人所有のスマートフォンやタブレット、PCを業務に活用することで、端末購入費や維持費の削減、働き方の柔軟化が期待できます。しかし、BYOD体制を整備する際には、初期費用や運用コスト、セキュリティ対策費用など、意外に見落としがちな費用が発生します。本稿では、BYOD導入時の費用構造と、企業が計画的に対応すべきポイントについて詳しく解説します。

1. BYOD導入における初期費用

BYOD体制を構築する際、まず初期費用として考慮すべき項目は以下の通りです。

(1) デバイス管理システム(MDM/MAM)の導入費用

従業員の個人端末を安全に管理するためには MDM(Mobile Device Management) や MAM(Mobile Application Management) の導入が不可欠です。これにより、紛失や盗難時の遠隔ワイプや、業務データの暗号化などが可能となります。

- 導入費用は、システムの規模や機能により数十万円から数百万円規模になることもあります。

- 従業員1人あたりのライセンス費用が発生する場合もあり、規模が大きい企業では年間コストとして数百万円以上が想定されます。

(2) ネットワーク環境整備費用

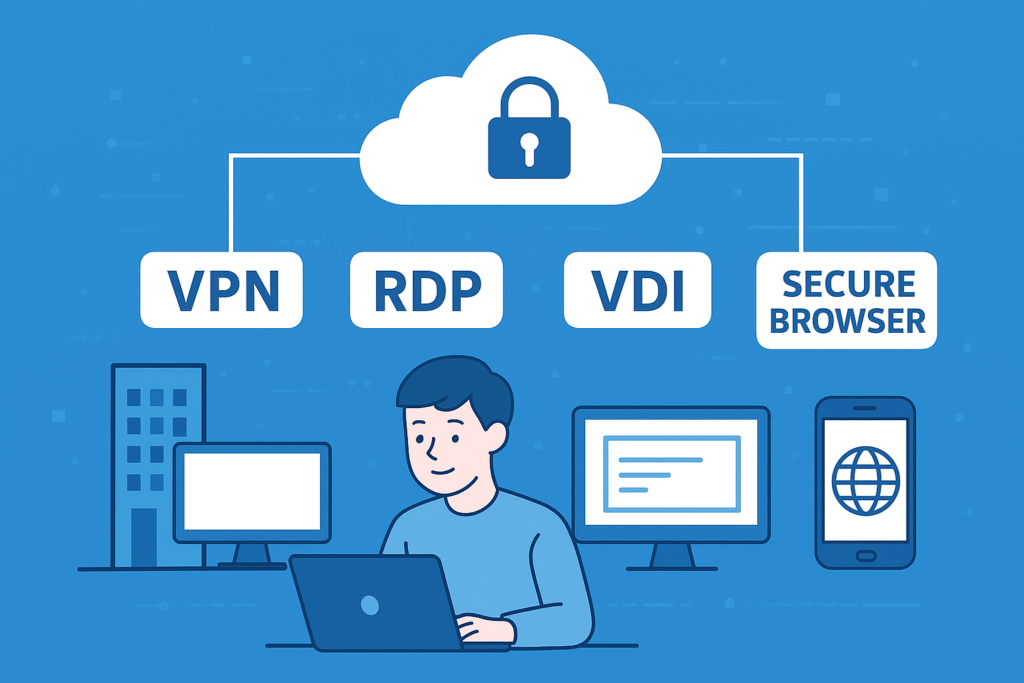

BYODでは、社内ネットワークへのアクセス管理やVPNの整備が必要です。安全な Wi-Fiアクセスポイント の増設や、セキュアブラウザ 導入などが初期費用に含まれます。社外からのアクセスを安全にするため、ファイアウォールやZTNA(Zero Trust Network Access)の導入も検討されます。

(3) セキュリティ対策費用

個人端末を業務で使用する場合、マルウェア対策やデータ暗号化が必須です。

- エンドポイントセキュリティソフトの導入費や、端末紛失時の遠隔ワイプ機能の設定などが初期費用として発生します。

- 従業員の端末スペックやOSによっては追加設定が必要な場合もあり、思わぬ追加コストがかかることがあります。

2. BYOD運用に伴うランニングコスト

BYODは初期費用だけでなく、運用フェーズでも費用が発生します。

(1) MDM/MAMライセンス費

多くのMDM/MAMは サブスクリプション型ライセンス で提供されます。

- 従業員数の増減に応じて月額課金が変動するため、年度予算に組み込む必要があります。

- また、ソフトウェアのバージョンアップや追加機能利用時には、追加ライセンス料が発生する場合があります。

(2) サポート・管理人件費

BYOD導入後、端末トラブルやセキュリティインシデントが発生する可能性があります。

- IT部門による問い合わせ対応や端末管理のための人件費が継続的にかかります。

- 社員向け教育やマニュアル作成、セキュリティ啓蒙活動も運用コストに含まれます。

- 特に在宅勤務やリモートワークが多い場合、サポート工数は従来の社給端末より増加する傾向があります。

(3) ネットワーク・セキュリティ維持費

VPNやセキュアアクセス、クラウドサービスの利用料など、ネットワーク運用コスト が継続的に発生します。

- クラウド型のゼロトラストセキュリティやセキュアブラウザは、従業員1人あたり月額数百円〜千円程度の費用がかかることがあります。

- 社内LANや無線環境の保守・更新費用もランニングコストに含める必要があります。

3. BYOD費用を最小化するポイント

BYOD体制の費用は、戦略的に計画することで最小化可能です。

- デバイス範囲を限定する

- スマートフォンのみ、PCのみなど範囲を限定することで管理コストを削減できます。

- セキュリティレベルを業務区分ごとに差別化

- 重要データを扱う部門だけ高セキュリティを適用することで、全社員に同一コストをかけずに済みます。

- クラウドサービス活用による設備削減

- クラウド型MDMやゼロトラストサービスを活用することで、オンプレ設備や保守費用を大幅に削減できます。

- 従業員教育によるコスト削減

- 正しい端末管理やセキュリティ意識を浸透させることで、トラブル発生件数を減らしサポートコストを抑制可能です。

4. BYOD導入の費用とROI(投資対効果)の考え方

BYODは単なるコストではなく、業務効率や従業員満足度向上という ROI を意識することが重要です。

- 初期費用や運用コストが発生しても、端末購入費の削減やリモートワークの効率化で十分に回収可能なケースがあります。

- 例えば従業員50人規模の企業で、従来は会社貸与端末に年間100万円程度の維持費がかかっていた場合、BYOD導入で年間50〜70万円のコスト削減が見込めます。

- また、従業員が自分の使い慣れた端末を業務に活用できるため、操作効率の向上やフレキシブルな働き方が可能になります。

まとめ

BYOD体制の確立には、初期費用としてMDM/MAM導入やネットワーク整備、セキュリティ対策が必要です。運用コストとしては、ライセンス費用やサポート費、ネットワーク維持費が継続的に発生します。しかし、デバイス範囲の限定や業務区分によるセキュリティ差別化、クラウドサービス活用により費用を抑えつつ、従業員の柔軟な働き方を実現できます。

BYOD導入を検討する企業は、単なる費用だけでなく、業務効率や従業員満足度も含めた総合的な費用対効果を評価し、最適な体制を構築することが成功の鍵です。

BYOD × SmartGate

BYOD環境でのセキュリティ対策をさらに強化するなら、セキュアブラウザ「SmartGate」 の活用が有効です。SmartGateは、個人端末からの業務アクセスを安全に管理し、データの暗号化や情報漏洩防止を実現します。これにより、従業員は自分の端末を使いながらも、企業は安心してBYODを導入できる環境を整えることが可能です。BYODとSmartGateの組み合わせは、柔軟な働き方と高いセキュリティの両立を目指す企業にとって最適な選択肢と言えるでしょう。