はじめに:なぜ今VPNが注目されているのか

近年、テレワークの普及やクラウドサービスの利用拡大により、インターネット経由で社内システムへアクセスする機会が急増しています。便利になった一方で、サイバー攻撃や情報漏洩のリスクも高まっています。こうした中で「VPN(Virtual Private Network:仮想プライベートネットワーク)」は、企業や自治体が通信の安全性を確保するために欠かせない仕組みとして注目を集めています。

VPNは、一言でいえば「インターネット上に作る安全な専用線」。暗号化された仮想的なトンネルを通してデータを送受信することで、第三者による盗聴や改ざんを防止します。

VPNの基本構造と仕組み

インターネットに仮想の専用線を構築

VPNは、利用者の端末と接続先サーバーとの間に暗号化された通信経路を構築します。実際にはインターネットを利用していますが、通信データは「トンネリング」と呼ばれる技術で包み込まれ、外部から内容を覗かれることはありません。

たとえるなら、混雑した高速道路(インターネット)の中に、自分たち専用の車線(VPNトンネル)を引くようなものです。このトンネルの中を通るデータは安全に目的地へ届きます。

主なVPNプロトコル

VPNを構成する上で重要なのが「プロトコル(通信規約)」です。代表的なものには以下があります。

- PPTP(Point-to-Point Tunneling Protocol):古くから利用されているが、現在ではセキュリティ面で脆弱。

- L2TP/IPsec:通信の暗号化強度が高く、企業利用に多い。

- OpenVPN:オープンソースで柔軟性があり、現在最も一般的。

- WireGuard:新世代プロトコル。高速でシンプルな構成が特徴。

企業がVPNを導入する際は、利用環境(Windows、iOS、Androidなど)やセキュリティ要件に応じて最適なプロトコルを選定する必要があります。

VPNの種類と特徴

リモートアクセスVPN

在宅勤務者や出張先の社員が、社内ネットワークに安全に接続するために利用する方式です。社員の端末とVPNサーバーの間で暗号化通信を行い、社内のファイルサーバーや業務システムにアクセスできます。

拠点間VPN

本社と支社、工場など複数拠点を持つ企業が、拠点間を安全に接続するために利用します。通信経路全体を暗号化し、まるで1つの社内LANのような環境を構築できます。専用線を敷設するよりもコストを抑えられる点が魅力です。

クラウドVPN

クラウド環境と社内ネットワークを安全に接続するためのVPNです。オンプレミスとクラウドを統合したハイブリッド環境が一般化する中で、クラウドVPNの導入が増えています。

VPN導入のメリット

セキュリティの向上

最大の利点は、通信経路の暗号化によって情報漏洩を防げる点です。公共Wi-Fiなどリスクの高いネットワークからアクセスする場合でも、データは暗号化されているため安全性を確保できます。

コスト削減

以前は企業間通信を安全に行うために専用線を利用するケースが一般的でした。VPNはインターネットを利用するため、専用線に比べて大幅にコストを削減できます。

柔軟な働き方の実現

リモートワークや出張先での業務にも対応でき、働く場所を選ばない柔軟な業務環境を実現します。社員の生産性向上や採用力強化にもつながります。

VPN利用の注意点と課題

通信速度の低下

通信を暗号化・復号化する過程で処理が発生するため、VPNを利用すると若干の速度低下が生じる場合があります。特に動画や大容量データを扱う業務では、帯域やサーバー負荷に注意が必要です。

サーバー管理のコスト

自社でVPNサーバーを運用する場合、セキュリティ更新や障害対応の工数が発生します。近年はクラウド型VPNやゼロトラスト・ネットワークアクセス(ZTNA)との組み合わせで、管理負担を軽減するケースも増えています。

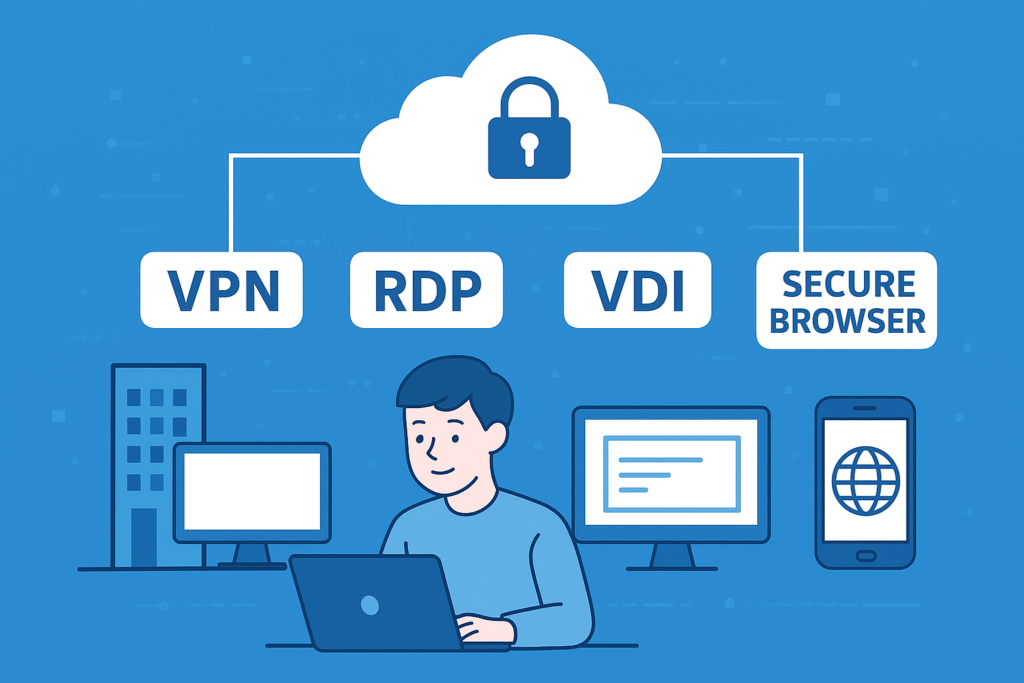

セキュアブラウザによる代替・補完の選択肢

従来のVPNは「社内ネットワーク全体」にアクセスさせる構造のため、認証後の端末から不正アクセスが行われるリスクが残ります。

こうした課題を解決するアプローチとして、SmartGate のような「セキュアブラウザ型リモートアクセス」が注目されています。

SmartGateはVPNを介さずに、必要な業務アプリケーションやクラウドサービスへ安全にアクセスできる仕組みを提供。通信をブラウザ経由で制御することで、ゼロトラストの考え方に基づいたアクセス制御やデータ持ち出し防止を実現します。

VPNの代替、あるいは併用により、運用負荷を減らしつつ柔軟なリモートワーク環境を構築することが可能です。

まとめ:安全な通信環境の基盤としてのVPN

VPNは、情報漏洩や不正アクセスから企業データを守るための基本的なセキュリティ対策です。特にテレワークが定着した今、VPNはもはや「あると便利」ではなく「なくてはならない」インフラとなっています。

今後はVPN単体だけでなく、ID管理やアクセス制御を組み合わせた統合的なセキュリティ設計が求められます。安全な通信環境を整えることが、組織全体の信頼性を高め、事業継続性(BCP)にも直結します。